Uno de los métodos que usan para hacer caer a sus víctimas es utilizar los nombres de los organismos públicos para generar más credibilidad y así sacar provecho de la situación.

(Vea también: Atención, conductores: circulan correos extraños que parecen comparendos; qué son)

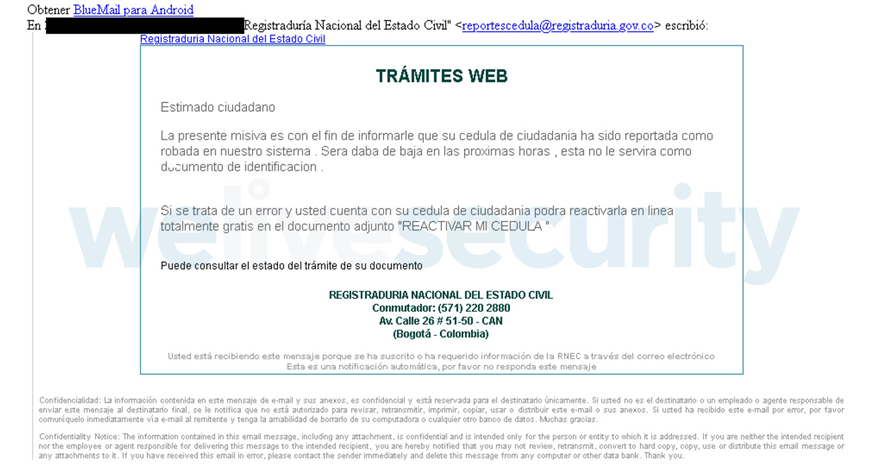

Como se puede observar en la Imagen a continuación, los cibercriminales se hacen pasar por la Registraduría Nacional de la República de Colombia solicitando a los ciudadanos que reactiven su cédula de identidad con la excusa de que fue reportada como robada.

El correo del remitente es reportescedulas@registraduria.gov.co, lo que indica que el cibercriminal está empleando la técnica de suplantación de correo electrónico más conocida como email ‘spoofing’.

Los cibercriminales se valen de esta técnica porque es más difícil para las personas advertir que se trata de un correo falso y así aumentan las probabilidades de que caigan en la trampa.

El correo contiene un enlace que redirige a un documento en formato PDF que brinda las instrucciones para supuestamente reactivar la cédula.

Este documento lleva el nombre “reactivar mi cedula.pdf” y contiene un enlace que lleva a la supuesta página oficial de la entidad. Sin embargo, es un sitio web fraudulento que guía a las personas a descargar un troyano de acceso remoto (RAT, por sus siglas en inglés) que debe ser descomprimido utilizando la contraseña “2022”.

“Debemos recordar que los RAT son peligrosos porque permiten a un atacante tomar el control total de un equipo infectado, muchas veces sin que el usuario tenga conocimiento de esto. Una vez que un cibercriminal tiene acceso remoto a un dispositivo puede realizar varias acciones maliciosas, que van desde robar información sensible como contraseñas almacenadas en el navegador, archivos u otros documentos, así como realizar capturas de pantalla, grabar audio, o manipular el sistema de la víctima.”, explica Camilo Gutiérrez Amaya, jefe del Laboratorio de Investigación de ESET Latinoamérica.

El malware que distribuye esta campaña de phishing es conocido como AsyncRAT, una herramienta de acceso remoto muy popular y utilizada por distintos actores maliciosos.

(Lea también: Aprenda a identificar las modalidades de ciberataques y no caiga en la trampa)

De hecho, el mes pasado, desde ESET se analizó la campaña de espionaje Operación Absoluta, que apuntaba a organismos gubernamentales y empresas de Colombia y también utilizaba AsyncRAT.

“Lamentablemente es cada vez más frecuente observar en América Latina campañas que utilizan lo que se conoce como commodity malware; es decir, malware que puede adquirirse fácilmente al estar disponible para su descarga o compra en foros clandestinos y que es utilizado por varios grupos criminales.”, señala Gutiérrez Amaya de ESET.

LO ÚLTIMO

.svg)